असुरक्षित संचार: अपने फोन को सुनने के लिए 9 तरीके

जीवन प्रौद्योगिकी के / / December 19, 2019

जेट-हमारे

सिम कार्ड जेट एक सुरक्षित और असीमित संचार दुनिया भर में प्रदान करते हैं।

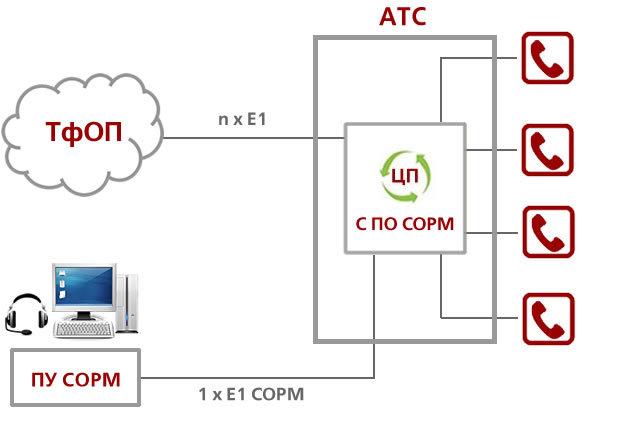

1. SORM - सरकारी वायरटैपिंग

सबसे स्पष्ट तरीका है - सरकार द्वारा सरकारी वायरटैपिंग करने के लिए।

कई देशों में, टेलीफोन कंपनियों सक्षम प्राधिकारियों को टेलीफोन चैनलों के अवरोधन की लाइनों के लिए पहुँच प्रदान करने के लिए आवश्यक हैं। हार्डवेयर सिस्टम खोज के संचालन का कार्य उपलब्ध कराने के लिए - उदाहरण के लिए, रूस में, व्यवहार में, यह तकनीकी रूप से SORM के माध्यम से किया जाता है।

प्रत्येक ऑपरेटर अपने पीबीएक्स एकीकृत मॉड्यूल SORM पर स्थापित किया जाना चाहिए।

ऑपरेटर रूस में अपने लाइसेंस के सभी उपयोगकर्ताओं के फोन wiretapping के लिए पीबीएक्स उपकरण पर सेट नहीं किया है यह रद्द कर दिया जाएगा। इसी तरह के कार्यक्रमों की कुल वायरटैपिंग में संचालित कज़ाकस्तान, यूक्रेन, संयुक्त राज्य अमेरिका, यूनाइटेड किंगडम (अवरोधन आधुनिकीकरण कार्यक्रम, Tempora) और अन्य देशों के।

सरकारी अधिकारियों और सुरक्षा सेवाओं के कर्मचारियों के भ्रष्टाचार में अच्छी तरह से जाना जाता है। अगर वे "भगवान मोड" में व्यवस्था करने के लिए उपयोग किया है, एक शुल्क के लिए आप भी प्राप्त कर सकते हैं कि। एक बड़ी गड़बड़ है और ठेठ रूसी लापरवाही - सभी राज्य प्रणालियों में के रूप में, रूस SORM में। तकनीशियनों के अधिकांश वास्तव में एक बहुत ही है

कम योग्यतायही कारण है कि आप खुद को विशेष सेवाओं जानकारी के बिना व्यवस्था करने के लिए अवैध रूप से कनेक्ट करने के लिए अनुमति देता है।टेलीकॉम ऑपरेटरों से अधिक कब और जो ग्राहकों की SORM लाइनों पर सुनने कोई नियंत्रण नहीं। ऑपरेटर की जाँच नहीं करता किसी विशिष्ट उपयोगकर्ता वायरटैप अदालत मंजूरी है कि क्या वहाँ।

"एक संगठित आपराधिक समूह है, जो 10 कमरों में सूचीबद्ध करता है की जांच पर एक निश्चित आपराधिक कार्यवाही ले जाता है। आप कोई है जो इस जांच से कोई संबंध नहीं सुनने के लिए है। तुम बस के लिए इस नंबर बंद समाप्त हो गया और कहते हैं कि तुम क्या आपराधिक समूह ", के नेताओं की संख्या एक है के बारे में समय पर जानकारी है कि - वे कहते हैं साथ साइट "Agentura.ru" जानकार लोग।

इस प्रकार, SORM के माध्यम से आप एक "कानूनी" पर किसी को भी सुन सकते हैं। यहाँ एक संरक्षित संबंध नहीं है।

2. ऑपरेटर द्वारा वायरटैपिंग

आम तौर पर सेलुलर ऑपरेटरों कॉल और इतिहास के आंदोलनों की सूची देखते बिना किसी समस्या के एक मोबाइल फोन अपना वास्तविक में विभिन्न बेस स्टेशनों के लिए पंजीकृत है स्थान। कॉल की रिकॉर्डिंग करने के लिए, गुप्त सेवा की तरह, ऑपरेटर SORM प्रणाली से जुड़ने की जरूरत है।

पर रूस के नए कानून ऑपरेटरों को तीन साल के लिए छह महीने से सभी वार्तालापों के सदस्यों के रिकॉर्ड रखने के लिए बाध्य कर रहे हैं (सटीक शब्द अब इस बात से सहमत है)। कानून 2018 में प्रभावी होता है।

3. संकेतन नेटवर्क एसएस 7 के लिए कनेक्शन

पीड़ितों की संख्या जानने के बाद फोन करने के लिए सुनो सकता है, नेटवर्क ऑपरेटर के माध्यम से किसी नेटवर्क से कनेक्ट भेद्यता एसएस 7 संकेतन प्रोटोकॉल (सिग्नलिंग सिस्टम № 7)।

सुरक्षा विशेषज्ञों को इस तरह से इस तकनीक का वर्णन करते हैं।

एसएस 7 संकेतन नेटवर्क पर हमलावर आधारित होता चैनलों एक ओवरहेड संदेश संदेश रूटिंग जानकारी के लिए एस एम (SRI4SM) भेजता है, जिसमें, एक टेलीफोन नंबर पैरामीटर हमला ग्राहक ए की ओर इशारा करते ग्राहक के घर नेटवर्क हमलावर के जवाब में एक भेजता है कुछ तकनीकी जानकारी: IMSI (अंतर्राष्ट्रीय सब्सक्राइबर पहचान) और एमएससी स्विच पता है, जो वर्तमान में सेवारत है ग्राहक।

इसके बाद, एक संदेश डालें सब्सक्राइबर डाटा (आईएसडी) के साथ एक हमलावर डेटा बेस VLR का परिचय अद्यतन ग्राहक प्रोफ़ाइल उस में बिलिंग प्रणाली का पता बदलने के लिए अपने स्वयं संबोधित करने के लिए, psevdobillingovoy सिस्टम। तब, जब हमला किया पार्टी आउटगोइंग कॉल करता है, यह करने के लिए वास्तविक बिलिंग प्रणाली के बजाय स्विच बदल जाता है पर हमला कर प्रणाली है, जो स्विच के निर्देश किसी तीसरे पक्ष को कॉल पुनर्निर्देशित करने के लिए अनुमति देता है, फिर द्वारा नियंत्रित हमलावर। इस तीसरे पक्ष के सम्मेलन बुलाने पर तीन ग्राहकों, जिनमें से दो असली हैं (फोन करने वाले से जा रहा था एक और एक बुलाया बी), और तीसरे हमलावर अनधिकृत एम्बेडेड और करने के लिए और रिकॉर्ड सुन सकते हैं बातचीत।

ड्राइविंग यह काम कर रहा है। विशेषज्ञों का कहना है कि एसएस 7 संकेतन नेटवर्क के विकास में यह इस तरह के हमलों तंत्र के खिलाफ की रक्षा करने के लिए नहीं बनाया गया था। निहितार्थ यह है कि इस प्रणाली और इतने कवर किया और बाहर कनेक्शन से संरक्षित, लेकिन व्यवहार में, हमलावर संकेतन नेटवर्क में शामिल होने के लिए एक रास्ता मिल सकता है था।

एसएस 7 नेटवर्क करके, आप कहीं भी करने के लिए दुनिया में उदाहरण के लिए एक गरीब अफ्रीकी देश में कनेक्ट कर सकते हैं, - और आप पहुंच रूस, संयुक्त राज्य अमेरिका, यूरोप और अन्य देशों में सभी ऑपरेटरों स्विच मिलेगा। इस विधि भी दुनिया के दूसरे पक्ष पर, आप दुनिया के किसी भी सुनने के लिए अनुमति देता है। अवरोधन आने वाले एसएमएस किसी भी फोन भी बाहर प्राथमिक, साथ ही यूएसएसडी-अनुरोध के माध्यम से शेष राशि स्थानांतरण किया (अधिक विवरण देखने के लिए भाषण Puzankova सर्गेई और दिमित्री Kurbatov हैकर सम्मेलन PHDays IV में)।

4. केबल से कनेक्ट

दस्तावेजों एडवर्ड स्नोडेन ज्ञात हो गया है कि खुफिया एजेंसियों केवल "आधिकारिक तौर पर" टेलीफोन संचार करने के लिए स्विच के माध्यम से बात नहीं कर रहे हैं लेकिन जुड़े सीधे फाइबर के लिएपूरी तरह से सभी यातायात रिकॉर्डिंग। यह आपको विदेशी ऑपरेटरों, जो देना नहीं है एक सुन आधिकारिक तौर पर अपने आदान-प्रदान पर उपकरण स्थापित करने के लिए सुनने के लिए अनुमति देता है।

यह शायद अंतरराष्ट्रीय जासूसी के लिए एक काफी दुर्लभ बात है। के बाद से रूस में पीबीएक्स और इतने हर जगह के लायक एक सुनने के उपकरण है, वहाँ फाइबर से कनेक्ट करने की कोई जरूरत नहीं है। शायद इस तरह के एक विधि केवल अवरोधन के लिए आवेदन किया और स्थानीय एक्सचेंजों को लोकल एरिया नेटवर्क में यातायात पर कब्जा किया जाना चाहिए। उदाहरण के लिए, कंपनी में इंटरकॉम रिकॉर्ड करने के लिए यदि वे स्थानीय पीबीएक्स या वीओआईपी के भीतर किया जाता है।

5. स्पाइवेयर ट्रोजन स्थापित कर रहा है

घरेलू स्तर पर, सबसे आसान तरीका है स्काइप और अन्य कार्यक्रमों के लिए मोबाइल फोन पर उपयोगकर्ता की बातचीत को सुनने के लिए - बस अपने स्मार्टफोन पर एक ट्रोजन स्थापित करें। इस विधि सभी के लिए उपलब्ध है, यह सरकार खुफिया एजेंसियों या अदालत के फैसले की शक्तियों की आवश्यकता नहीं है।

प्रवासी कानून प्रवर्तन एजेंसियों अक्सर कि उपयोग कोई भी Android और iOS में जाना जाता 0day-कमजोरियों प्रोग्राम इंस्टॉल करने का विशेष ट्रोजन खरीदते हैं। ये ट्रोजन कमीशन कानून प्रवर्तन एजेंसियों (गामा समूह जैसी कंपनियों ट्रोजन को विकसित कर रहे हैं FinFisher).

रूसी कानून प्रवर्तन एजेंसियों, डाल करने के लिए जब तक आप अवसर करना चाहते हैं ट्रोजन खास मतलब नहीं बनाना स्मार्टफोन माइक्रोफोन और रिकॉर्ड को सक्रिय है, भले ही उपयोगकर्ता एक मोबाइल पर बात कर रही है फोन। अन्य मामलों में, वायरटैपिंग copes SORM साथ में। इसलिए, रूसी विशेष सेवाओं को सक्रिय रूप से ट्रोजन को लागू नहीं करते। लेकिन यह अनौपचारिक उपयोग के लिए एक पसंदीदा हैकर उपकरण है।

पत्नियों उनके पति पर जासूसी, व्यापारियों प्रतियोगियों की गतिविधियों का अध्ययन। रूस में, ट्रोजन सॉफ्टवेयर आमतौर पर निजी ग्राहकों की ओर से wiretapping के लिए प्रयोग किया जाता है।

ट्रोजन अलग अलग तरीकों से स्मार्टफोन पर स्थापित किया गया है: के माध्यम से एक फर्जी सॉफ्टवेयर अद्यतन के माध्यम से एक नकली आवेदन के साथ एक ईमेल, एंड्रॉयड में या लोकप्रिय सॉफ्टवेयर में एक जोखिम के माध्यम से आईट्यून प्रकार।

कार्यक्रमों में नए कमजोरियों सचमुच हर दिन धीरे-धीरे करीब हैं, और उसके बाद। उदाहरण के लिए, एक ट्रोजन FinFisher के माध्यम से स्थापित iTunes में जोखिमएप्पल 2011-वीं करने के लिए 2008 से बंद नहीं है यही कारण है कि। इस छेद के माध्यम से एप्पल नाम से किसी भी सॉफ्टवेयर शिकार के कंप्यूटर पर स्थापित किया जा सकता है।

शायद, अपने स्मार्टफोन पर पहले से ही एक ट्रोजन स्थापित किया जाएगा। आप नहीं है कि स्मार्टफोन बैटरी हाल ही में तेजी से सामान्य से कुछ अधिक छुट्टी दे दी?

6. अद्यतन कर रहा है आवेदन

इसके बजाय एक विशेष स्पाइवेयर ट्रोजन हमलावर स्थापित करने की अधिक चतुर कर सकते हैं: स्वेच्छा से आवेदन का चयन करें कि आप अपने स्मार्टफ़ोन पर स्थापित करें, और उसके बाद उसे एक दूरदराज के लिए फ़ोन कॉल, कॉल रिकॉर्डिंग और डेटा के प्रेषण के लिए उपयोग किया करने का पूर्ण अधिकार देने के सर्वर।

उदाहरण के लिए, यह एक लोकप्रिय खेल है, जो "छोड़" मोबाइल अनुप्रयोग निर्देशिका के माध्यम से वितरित किया जाता है हो सकता है। पहली नज़र, हमेशा की तरह खेल पर है, लेकिन अवरोधन के समारोह के साथ और बातचीत की रिकॉर्डिंग। बहुत सुविधाजनक। अपने हाथों से उपयोगकर्ता कार्यक्रम ऑनलाइन जाने के लिए है, जहां यह बातचीत रिकॉर्ड करने के लिए फ़ाइलों को भेजता अनुमति देता है।

वैकल्पिक रूप से, दुर्भावनापूर्ण आवेदन की कार्यक्षमता एक उन्नत के रूप में जोड़ा जा सकता है।

7. नकली बेस स्टेशन

नकली बेस स्टेशन असली बी एस की तुलना में एक मजबूत संकेत है। इस के कारण, यह सदस्य यातायात को बीच में रोक और आप फोन में डेटा हेरफेर करने के लिए अनुमति देता है। यह ज्ञात है कि झूठी बेस स्टेशनों व्यापक रूप से विदेश में कानून प्रवर्तन एजेंसियों द्वारा किया जाता है।

अमेरिका में, लोकप्रिय मॉडल झूठी बी एस StingRay कहा जाता है।

और न केवल कानून प्रवर्तन एजेंसियों के इस तरह के उपकरणों का उपयोग कर रहे हैं। उदाहरण के लिए, चीन में व्यापारियों अक्सर मोबाइल फोन है कि चारों ओर सैकड़ों मीटर की के दायरे में स्थित हैं बड़े पैमाने पर स्पैमिंग के नकली बी एस का उपयोग करें। सामान्य तौर पर, "नकली सौ" चीन के उत्पादन धारा पर डाल दिया है, ताकि स्थानीय दुकानों एक समान उपकरण, बस घुटने पर इकट्ठे खोजने के लिए एक समस्या नहीं है।

8. femtocells हैकिंग

लघु कम बिजली मोबाइल स्टेशनों है कि मोबाइल फोन है कि सीमा के भीतर हैं से अवरोधन यातायात - हाल ही में, femtocells कुछ कंपनियों में किया जाता है। इस तरह की एक femtocell कंपनी के सभी कर्मचारियों कहता है, मोबाइल ऑपरेटरों बेस स्टेशन के लिए कॉल पुनर्निर्देशित करने से पहले रिकॉर्ड फोन के लिए आप की अनुमति देता है।

तदनुसार, फोन की वायरटैपिंग के लिए आप एक femtocell स्थापित करने या मूल femtocell ऑपरेटर हैक करना चाहते हैं।

9. दूरस्थ वायरटैपिंग मोबाइल जटिल

इस मामले में, रेडियो एंटेना के ग्राहक के पास स्थापित (500 मीटर करने के लिए काम दूरी)। दिशात्मक एंटीना, एक कंप्यूटर से जुड़ा, अवरोध टेलीफोन संकेतों, और उपयोग के बाद यह बस दूर ले जाया।

नकली femtocells या ट्रोजन के विपरीत एक दुर्भावनापूर्ण उपयोगकर्ता है कि के बारे में चिंता करने की जरूरत नहीं है जगह पर हो और femtocell निर्धारित करते हैं, और फिर इसे हटाने (या ट्रोजन, नहीं एक निशान को हटाने के लिए हैकिंग)।

आधुनिक कंप्यूटरों की क्षमताओं आवृत्तियों की एक बड़ी संख्या पर जीएसएम संकेत रिकॉर्ड करने के लिए, और फिर इंद्रधनुष तालिकाओं का उपयोग एन्क्रिप्शन दरार (यहाँ पर्याप्त है प्रौद्योगिकी वर्णन यह एक कर्स्टन शून्य में दक्ष) से जाना जाता है।

आप स्वेच्छा से एक सार्वभौमिक बग ले तो स्वचालित रूप से खुद को एक विस्तृत डोजियर इकट्ठा। केवल सवाल है जो इस डोजियर की आवश्यकता होगी, है। लेकिन यदि आवश्यक हो, वह इसे आसानी से प्राप्त कर सकते हैं।